Le 12 janvier 2010, la société Google a révélé qu’elle était victime d’une cyberattaque. Il en va de même pour au moins 34 autres entreprises, dont Yahoo, Symantec, Adobe, Northrop Grumman et Dow Chemical. C’était l’opération AURORA .

Google a déclaré que l’attaque avait eu lieu à la mi-décembre 2019 et était l’œuvre du groupe Axiome , spécialisé dans les attaques et les infiltrations de fournisseurs de l’industrie de la défense de deuxième niveau qui fabriquent des outils électroniques ou des composants mécaniques pour les plus grandes entreprises de défense. Ces entreprises deviennent alors un « tremplin » cybernétique pour accéder à des sous-traitants de premier plan dans le domaine de la défense.

Durant l’enquête, McAfee a découvert que l’un des échantillons des logiciels malveillants impliqués dans cette vaste attaque exploitait une nouvelle vulnérabilité encore inconnue du grand public .

BeyondCorp, l’autre nom du Zero Trust

Suite à cet événement, la compagnie a mis les bases de sa stratégie Zero Trust : sa réponse face un adversaire avec des moyens techniques sophistiqués, qui a profité de ses employés et obtenu un accès privilégié à des actifs sensibles. Quatre ans plus tard, en 2014, Google a publié son modèle « BeyondCorp », qui sert aujourd’hui d’exemple phare du modèle Zero Trust déployé à grande échelle .

Le modèle de sécurité Zero Trust suppose qu’un attaquant est présent dans l’environnement de l’entreprise. Dans ce nouveau paradigme, une entreprise ne doit accorder aucune confiance implicite, mais doit en revanche analyser et évaluer en permanence les risques pour ses actifs puis adopter des protections pour atténuer ces risques.

Dépérimétrisation et micro segmentation

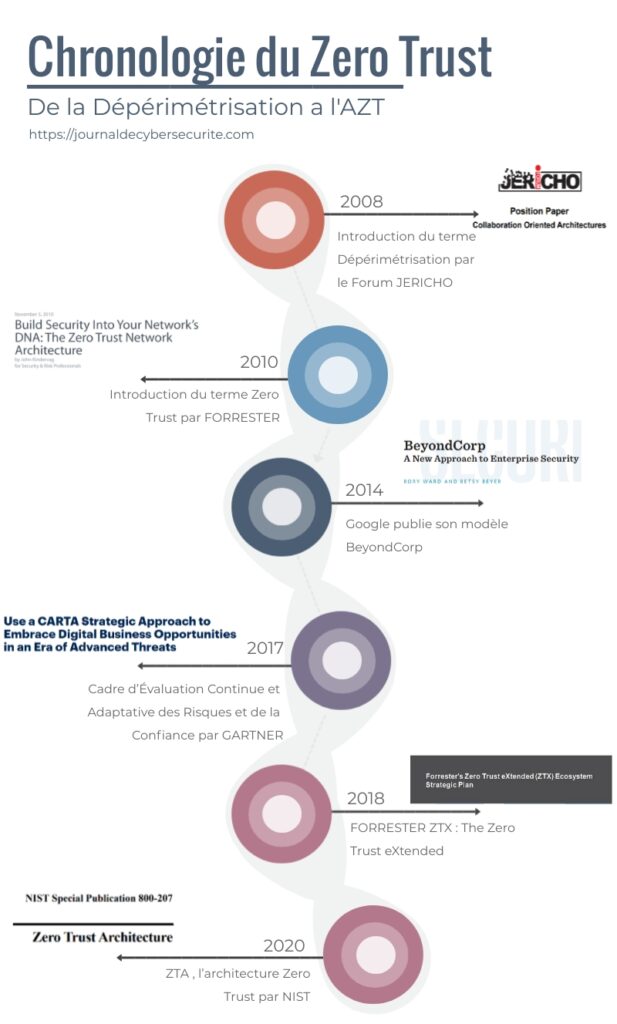

L’entreprise Google n’a pas créé le concept Zero Trust mais a été la première à l’adopter. Un membre du Forum Jericho a inventé le terme « dépérimétrisation » ,composante de base du « premier » Zero Trust, dans le document « Collaboration Oriented Architectures » en 2008 pour décrire la fin du concept du périmètre réseau.

Le Forum Jericho a été actif pendant presque 10 ans (2004 – 2013) et avait pour rôle d’explorer de nouvelles architectures de sécurité, de chercher de nouvelles solutions, de prendre en charge de nouveaux paradigmes et d’aller audacieusement là où aucun professionnel de la sécurité n’était allé auparavant.

Le Zero Trust

En 2010, l’analyste de Forrester, John Kindervag, a inventé le terme « Zero Trust » dans son étude «Intégrez la sécurité dans l’ADN de votre réseau: l’architecture du réseau Zero Trust » . Il souligne que toute demande d’accès à une ressource informatique doit être effectuée en toute sécurité et rejette l’idée d’un réseau interne de confiance. Il fait valoir que nous devrions considérer tout le trafic réseau comme non fiable. Dans ce cadre initial, Kindervag s’est concentré sur la refonte du périmètre du réseau et a recommandé aux organisations d’inspecter tout le trafic réseau en temps réel. Les trois principes de son étude sont :

- Toutes les ressources doivent être accessibles de manière sécurisée, quel que soit leur emplacement

- Le contrôle d’accès est basé sur le besoin de connaître et l’accès minimum nécessaire

- Les organisations doivent inspecter et enregistrer tout le trafic pour vérifier que les utilisateurs n’outrepassent pas leurs droits

Zero Trust au-delà du périmètre

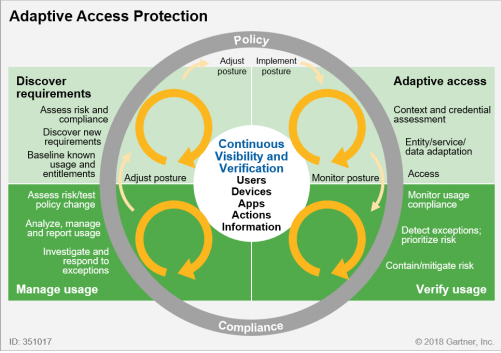

En 2017, Gartner a fait évoluer son architecture de sécurité adaptative vers le cadre d’évaluation continue et adaptative des risques et de la confiance (CARTA) qui enrichit le « Zero Trust » de Kindervag avec une approche qui ne se base pas uniquement sur les accès périmétriques mais avec une évaluation adaptative basée sur les risques pour identifier les menaces potentielles sur l’ensemble des actifs .

Entre 2017 et 2018, Forrester emboite le pas à Gartner et publie le Zero Trust eXtended (ZTX) . Le rapport étend le modèle d’origine au-delà de son objectif réseau pour englober toute la surface d’attaque. L’écosystème étendu comprend les éléments et les processus associés au réseau, les données, la capacité de calcul, les appareils, les personnes, l’automatisation et l’orchestration ainsi que la visibilité et l’analyse en continu. Globalement, les approches sont de plus en plus axées sur les risques et l’identité.

L’architecture Zero Trust selon le NIST

En août 2020, le NIST annonce la publication spéciale (SP) 800-207, « l’architecture Zero Trust » , qui traite des composants logiques de base qui constituent une architecture Zero Trust (ZTA). En outre, ce document établit une définition abstraite du Zero Trust et de l’architecture Zero Trust ainsi que des modèles de déploiement généraux, des cas d’utilisation où la ZTA pourrait améliorer la sécurité informatique globale d’une entreprise et, finalement, une feuille de route de haut niveau pour la mise en œuvre d’une approche ZTA pour une entreprise.

Comme le NIST le décrit, Zero Trust n’est pas une architecture unique mais un ensemble de principes directeurs pour la conception des systèmes et les opérations qui peuvent être utilisés pour améliorer la posture de sécurité. La transition vers la ZTA est un long chemin qui dépendra de la façon dont une organisation évalue les risques et ne peut en aucun cas être accomplie uniquement avec un remplacement de la technologie, comme certains fournisseurs en cyber sécurité essayent de le vendre.