Les attaques contre SolarWinds et Mimecast sont, en matière d’attaques par compromission de la chaîne d’approvisionnement, ce que WannaCry et NotPetya ont été pour les attaques par rançongiciel. Depuis 2017, ces dernières sont en constante progression avec une moyenne de 200% à 400% par an.

Par chaîne d’approvisionnement, on entend le processus nécessaire à la conception, la fabrication et la distribution d’équipements et de produits, ce qui comprend le matériel informatique et les logiciels. Les étapes de ce processus complexe sont souvent confiées à des entités différentes.

Le niveau de sécurité de la chaîne d’approvisionnement est déterminé par son maillon le plus faible. Toute compromission de la sécurité d’une chaîne d’approvisionnement pourrait permettre à un auteur de cybermenace d’exploiter un dispositif, ou l’un de ses composants, dès sa connexion au réseau sécurisé d’une entreprise. Les chaînes d’approvisionnement peuvent être compromises avant ou après la livraison d’un produit ou d’un service, ou au cours des mises à jour du logiciel et des mises à niveau du matériel.

Ce n’est que le début

Les attaquants de SolarWinds ont inséré le cheval de Troie « Sunburst » dans les mises à jour de l’application de surveillance réseau SolarWinds Orion, accessible aux clients entre mars et juin 2020. Leur objectif était de s’introduire sans être détecté dans les réseaux des clients de SolarWinds, comme FireEye et quelque 18.000 autres organisations qui ont reçu la version infectée d’Orion. Parmi les entreprises/organismes touchés, se trouvaient, entre autres, le Trésor américain, le Département américain de commerce , le Pentagone, le Département de la sécurité intérieure, le Département de l’énergie , l’Administration nationale de la sécurité nucléaire et au moins 425 des 500 entreprises du Fortune 500 américain.

Le 12 janvier 2021, la société Mimecast qui fournit des systèmes de sécurité de messagerie électronique à quelque 36.100 entreprises, a révélé qu’un de ces certificats numériques de services Web Microsoft 365 Exchange avait été «compromis par une attaque sophistiquée» dont l’auteur n’était autre que le groupe responsable de l’attaque contre Solarwind. Le certificat compromis sert à vérifier et authentifier les connexions établies avec le service de synchronisation et de restauration de Microsoft, qui crée automatiquement des sauvegardes pour les e-mails, les événements du calendrier et les contacts. En possession du certificat, ces attaquants sont en mesure d’accéder aux flux de courrier entrant et sortant.

Une progression rapide

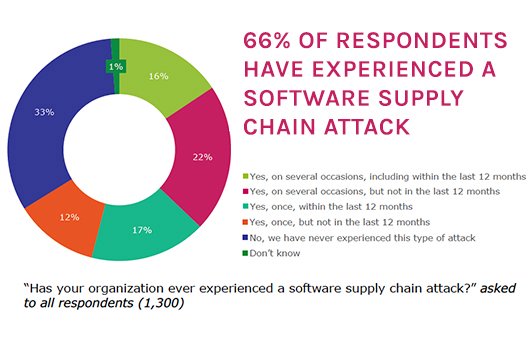

Depuis au moins quatre ans, les attaques du type « Supply chain » soit « chaîne d’approvisionnement » sont à la hausse. Des sondages et des études réalisés en 2016, 2017, 2018, 2019 et 2020 montrent qu’en moyenne 59% des entreprises ont subi une brèche de sécurité causée par l’un de leurs fournisseurs ou par des tiers, avec une augmentation moyenne de 15% à 25% chaque année. Il est à noter que 22% des entreprises participantes au sondage ont admis ignorer si, au cours des 12 derniers mois, l’un ou l’autre de leurs fournisseurs avaient subi une brèche de sécurité. Seulement 35% des entreprises avaient des processus efficaces de gestion d’actifs et de fournisseurs.

Des attaques à « sophistication faible»

Ces chiffres sont malheureusement confirmés par les faits. On peut citer l’attaque du magasin américain Target qui est devenue célèbre en 2013 quand un logiciel malveillant conçu pour collecter les détails des cartes de crédit a été placé sur les systèmes de point de vente (POS) de l’entreprise par l’entremise de leur fournisseur de chauffage, ventilation et climatisation (HVAC) – Fazio Mechanical Services.

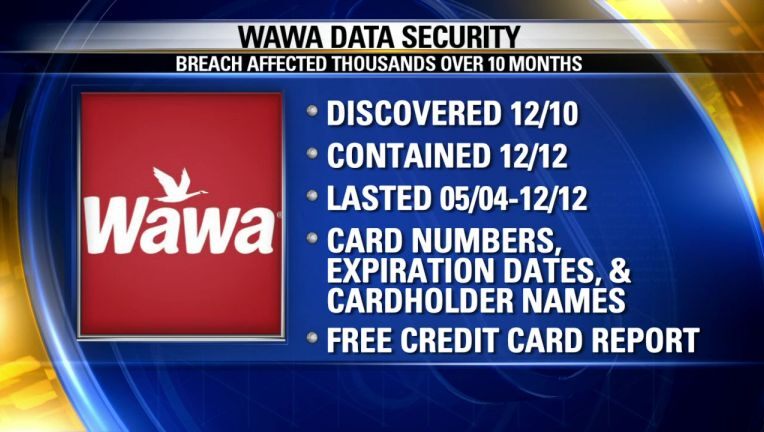

On peut également citer l’attaque de la chaîne de magasins de proximité Wawa, dont le modus operandi était identique à celui de Target, et qui a inauguré la liste des cyberattaques en 2020.

Des attaques à « sophistication élevée »

Entre juillet 2013 et janvier 2014, trois fournisseurs d’équipements de systèmes de contrôle industriel (ICS) eWON, MB Connect Line et Mesa Imaging ont été ciblés par des cyberattaques. Des codes malveillants ont été insérés dans les logiciels disponibles en téléchargement sur leur site Web. Les trois entreprises fabriquent des équipements qui sont utilisés dans un certain nombre de secteurs industriels. Ceci a mené à la découverte du groupe Dragonfly, responsable des cyberattaques contre le secteur de l’énergie en Europe et en Amérique du Nord.

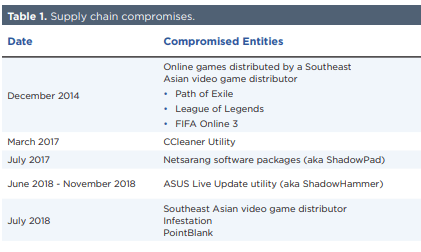

Autre exemple similaire : entre décembre 2014 et juillet 2018, le groupe apt 41 a pu compromettre, entre autres, les serveurs de la compagnie éditrice du logiciel de nettoyage de système CCleaner. Une fois à l’intérieur, ils ont pu remplacer la version originale du logiciel par une version malveillante. Plus de 2,3 millions d’utilisateurs ont téléchargé ou mis à jour leur version existante et ont ainsi été infectés.

Le « GoldenSpy malware », découvert en juillet 2020, et actif entre 2018-2019, était caché dans le logiciel de facturation Intelligent Tax de la compagnie Aisino Corporation et requis par toutes les institutions financières opérant en Chine pour le paiement des taxes TVA ou TVQ.

Des jours sombres nous attendent

Ce qu’il faut retenir, c’est que plus votre entreprise utilise d’outils externes et fait affaire avec des tiers, plus vous devez tenir compte de l’amplitude susceptible d’attaque. Les attaques par chaîne d’approvisionnement seront de plus en plus populaires et répandues vu l’impact et les gains que cela peut représenter pour les attaquants. À partir de cette année, tout employé, client, fournisseur de services ou d’applications devient plus que jamais une menace très réelle qui ne peut que se concrétiser.

L’application de certaines mesures qui font partie du Zero trust telles que la micro-segmentation, l’authentification multi facteurs (MFA) et la protection des clefs de chiffrements auraient pu éviter les dernières attaques. Bien que le concept soit, d’après moi et selon d’autres spécialistes en sécurité, inapplicable dans son ensemble sur une infrastructure d’envergure déjà existante, il n’en reste pas moins que l’adaptation du concept à la réalité de l’entreprise restera la seule solution viable à la protection contre les cyberattaques actuelles et à venir.